Pourquoi devriez-vous y participer ?

En participant, vous développerez une maîtrise approfondie des vulnérabilités modernes et des meilleures pratiques pour les contrer. Vous saurez configurer efficacement les équipements de sécurité et protéger les utilisateurs et les points d’accès externes. Vous consoliderez vos compétences en détection et réponse aux attaques. Cette formation vous permet d’ajouter une compétence essentielle à votre profil professionnel.

À qui s'adresse la formation ?

Cette formation est destinée aux :

- Ingénieurs sécurité

- Techniciens réseaux

- Administrateurs systèmes/réseaux

- Toute personne responsable de la protection des réseaux d’entreprise

Prérequis

Une bonne compréhension des concepts réseau et sécurité est requise, ainsi que des compétences en configuration Cisco, en environnement Linux et en utilisation de GNS3.

Objectifs d’apprentissage

À l’issue de la formation, vous serez capable de :

- Identifier et analyser les vulnérabilités des réseaux d’entreprise

- Sécuriser les communications VPN, gérer chiffrement et authentification

- Installer et paramétrer les outils de sécurité tels que pare‑feu, IDS/IPS et proxy

- Déployer des configurations réseau sécurisées et conformes aux bonnes pratiques

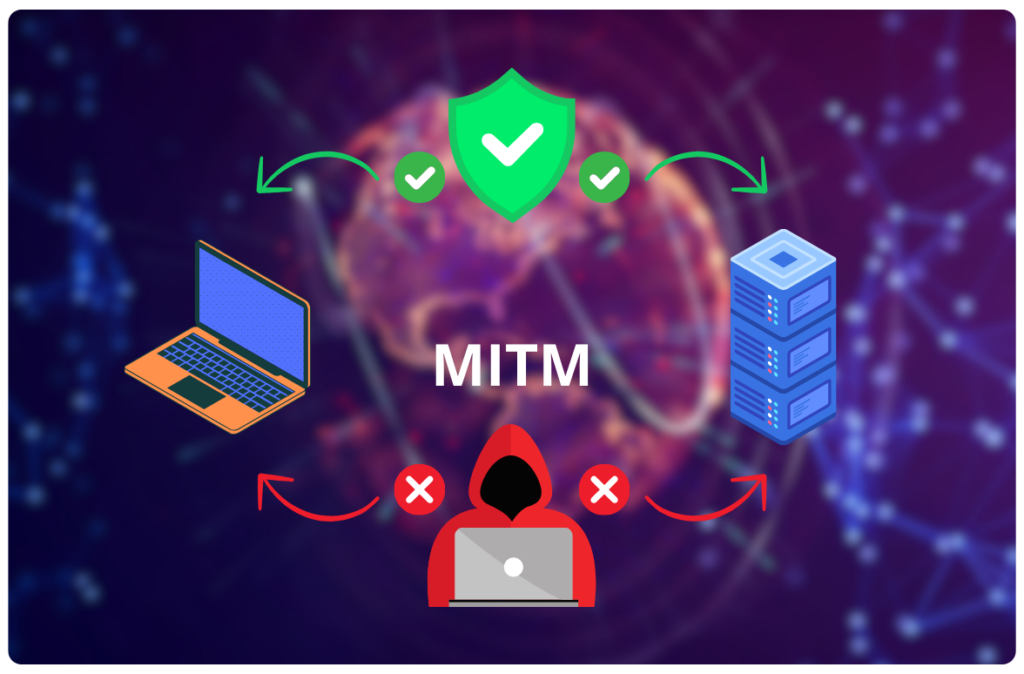

- Contrer les attaques de niveau 2 (ARP Poisoning, VLAN Hopping) et niveau 3 (RIP, OSPF, BGP)

Programme de la formation

La formation se déroule sur 3 jours :

Premier jour

Fondamentaux de la sécurité réseau et défense de niveau 2

1. Introduction aux enjeux de la sécurité réseau

Tendances récentes en cybersécurité

Analyse des risques et typologie des attaques modernes

2. Attaques et défenses sur les équipements de niveau 2

Approfondissement sur les switchs de niveau 2 et 3

Études de cas :

• ARP Poisoning

• VLAN HoppingDémonstrations pratiques

Deuxième jour

Sécurité des protocoles et équipements de niveau 3

1. Attaques et protections de niveau 3

Vulnérabilités dans IPv4 & IPv6

Analyses pratiques d’attaques sur :

• RIP

• OSPF

• BGPContre-mesures actualisées

2. Sécurité des passerelles virtuelles

Simulation d’attaques sur :

• VRRP

• HSRPMise en œuvre de stratégies de défense efficaces

Troisième jour

Sécurité VPN, chiffrement et outils de protection réseau

1. Attaques et défenses des VPN

Techniques avancées de compromission et de protection

Bonnes pratiques pour sécuriser les communications VPN

2. Chiffrement et authentification

Évolution de la cryptographie et usages actuels

Mises en situation : authentification sous Linux et Windows

3. Outils de protection réseau

Innovations en matière de pare-feu, IDS/IPS, proxys

Ateliers pratiques : configuration et optimisation des outils

Approche pédagogique

La formation privilégie les ateliers techniques dans un environnement dédié, en présentiel ou à distance, et propose un suivi personnalisé par visioconférence.