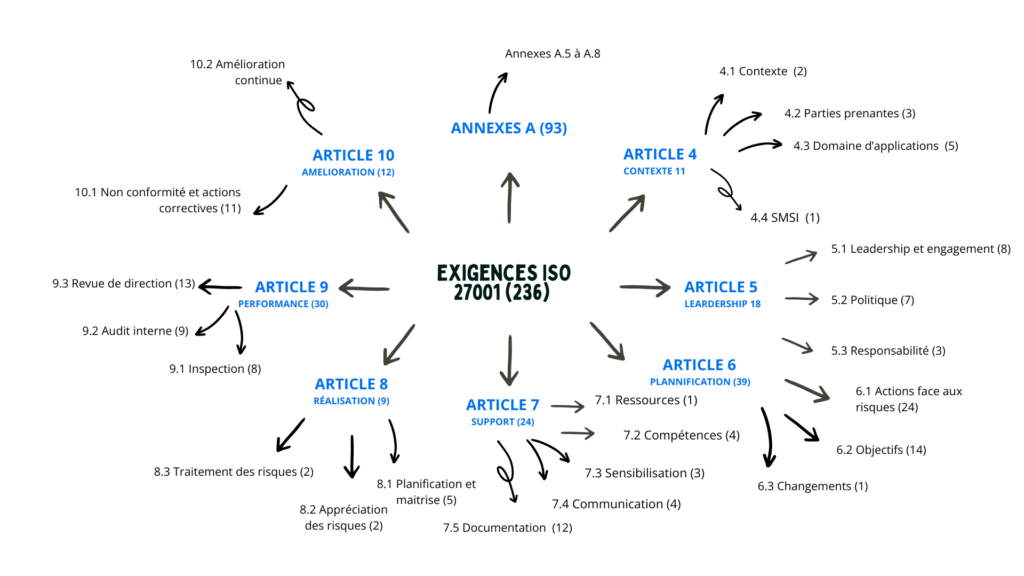

Avant de plonger dans le détail du tableau, voici un aperçu synthétique des éléments clés à connaître concernant la norme ISO 27001. Cette norme internationale définit les exigences pour mettre en place, maintenir et améliorer un système de management de la sécurité de l’information (SMSI), garantissant ainsi la protection des données sensibles.

Tableau des exigences ISO 27001 :

Exigences ISO 27001 version 2022 | ||||

N° | Article | Cycle PDCA | Exigences N | Nombre |

4 | Contexte | Planifier (Plan) | 1 ÷ 11 | 11 |

5 | Leadership | Planifier, Dérouler, Comparer, Agir (Plan, Do, Check, Act) | 12 ÷ 29 | 18 |

6 | Planification | Planifier (Plan) | 30 ÷ 68 | 39 |

7 | Support | Planifier, Dérouler (Plan, Do) | 69 ÷ 92 | 24 |

8 | Réalisation | Dérouler (Do) | 93 ÷ 101 | 9 |

9 | Performance | Comparer (Check) | 102 ÷ 131 | 30 |

10 | Amélioration | Agir (Act) | 132 ÷ 143 | 12 |

11 | Annexe A : A.5 Mesures organisationnelles A.6 Mesures liées aux personnes A.7 Mesures physiques A.8 Mesures technologiques | Comparer (Check) | 144 ÷ 236 | 93 |

12 | Total | 236 | ||

ISO 27001 - Exigences et commentaires | ||

Paragraphe | Exigence | Cycle PDCA, liens, commentaires |

4 | Contexte | Planifier (Plan) |

4.1 | L'entreprise et son contexte | |

4.1 | Déterminer les enjeux externes et internes | Comprendre tout ce qui peut influer sur la finalité (la mission) de l'entreprise (culture d'entreprise, innovation, orientation stratégique, compétition, marché, obligations, temps de travail, conditions de travail) et sa capacité à obtenir les résultats attendus du SMSI. Cf. paragraphe 6.1 et paragraphe 7.5.1 |

4.1 | Déterminer si des enjeux découlent des changements climatiques | Amendement 1 de l'ISO 27001 : 2022 : Changements concernant les actions en lien avec le climat |

4.2 | Parties prenantes | |

4.2 a | Déterminer les parties prenantes | Concernés par le SMSI, comme clients, lois, contrats et autres. Cf. paragraphe 7.5.1 |

4.2 b | Déterminer les exigences des parties prenantes | Besoins et attentes relatives aux exigences et obligations sécurité de l'information |

4.2 c | Déterminer les exigences concernées par le SMSI | Les exigences traitées par le SMSI |

4.3 | Domaine d'application | |

4.3 | Déterminer le domaine d'application du SMSI | Limites (administratives) et applicabilité |

4.3 a | Prendre en considération les enjeux externes et internes | "Identifier les dangers c'est diminuer les risques". Cf. paragraphe 4.1 |

4.3 b | Prendre en compte les exigences des parties prenantes | Lors de modifications des processus, des exigences, des infrastructures. Cf. paragraphe 4.2 |

4.3 c | Prendre en compte les interfaces professionnelles | "Le risque zéro n'existe pas". L'interactivité des activités internes et celles d'autres organisations |

4.3 | Rendre disponible le domaine d'application comme information documentée | Conserver un enregistrement, cf. paragraphe 7.5.1 |

4.4 | Système de management de la sécurité de l'information | |

4.4 | Établir, appliquer, tenir à jour et améliorer en continu le SMSI | Y compris les processus nécessaires. "Si vous ne pouvez pas décrire ce que vous faites en tant que processus, vous ne savez pas ce que vous faites". Edwards Deming. Conformément aux exigences de l'ISO 27001. Manuel de sécurité de l'information, cf. paragraphe 7.5.1 |

5 | Leadership | Planifier, Dérouler, Comparer, Agir (Plan, Do, Check, Act) |

5.1 | Leadership et engagement | |

5.1 a | S'assurer que la politique et les objectifs de sécurité de l'information sont établis | "Un escalier se balaie en commençant par le haut. Proverbe roumain." S'assurer de la compatibilité avec l'orientation stratégique. La direction fait preuve de leadership. Affirmer l'engagement de la direction en faveur du SMSI |

5.1 b | S'assurer que les exigences du SMSI sont intégrés aux processus métier | Faire preuve de leadership |

5.1 c | S'assurer que les ressources nécessaires au SMSI sont disponibles | Ressources pour établir, appliquer, tenir à jour et améliorer le SMSI. Cf. paragraphe 4.4 |

5.1 d | Communiquer sur l'importance d'un SMSI efficace | Et se conformer aux exigences de la norme ISO 27001 |

5.1 e | S'assurer que le SMSI atteint les résultats attendus | Engagement, réactivité et soutien actif de la direction |

5.1 f | Orienter et soutenir le personnel | Afin qu'il contribue à la performance du SMSI |

5.1 g | Promouvoir l'amélioration continue | "Les employés d'abord, les clients ensuite. Vineet Nayar." Faire preuve de leadership. Cf. article 10 |

5.1 h | Aider les personnes concernées à faire preuve de leadership | Quand cela est nécessaire à leur domaine de responsabilité |

5.2 | Politique | |

5.2 a | Établir la politique de sécurité de l'information | En tenant compte de la mission de l'organisation. Tenir la politique à jour. Cf. paragraphe 7.5.1 |

5.2 b | Fournir un cadre pour l'établissement des objectifs de sécurité de l'information | Cf. paragraphe 6.2 |

5.2 c | S'engager à respecter les exigences applicables | Concernant la sécurité de l'information |

5.2 d | S'engager à améliorer en continu le SMSI | Cf. article 10 |

5.2 e | Rendre disponible la politique de sécurité de l'information comme information documentée | Cf. paragraphe 7.5.1 |

5.2 f | Communiquer la politique de sécurité de l'information | A tous les niveaux de l'organisation |

5.2 g | Tenir la politique de sécurité de l'information disponible aux parties prenantes | Le cas échéant |

5.3 | Rôles, responsabilités et autorités | |

5.3 | S'assurer que les responsabilité et autorités du SMSI sont attribuées | Et communiquées à tous les niveaux de l'entreprise. "La responsabilité ne peut pas être partagée. Robert Heinlein". Cf. paragraphe 7.5.1 |

5.3 a | S'assurer que le SMSI respecte les exigences de la norme ISO 27001 | Et qui en a la responsabilité et l'autorité à tous les niveaux de l'organisation. Ne pas oublier qu'en fin de compte la direction est entièrement responsable (cf. paragraphe 5.1) |

5.3 b | Présenter des rapports sur la performance du SMSI à la direction, de manière régulière | En attribuant la responsabilité et l'autorité nominativement, cf. paragraphe 7.5.1 |

6 | Planification | Planifier, Dérouler (Plan, Do) |

6.1 | Actions face aux risques | |

6.1.1 | Généralités | |

6.1.1 a | Déterminer les risques et opportunités | La gestion des risques est basée sur la norme ISO 31000 et la formation F 61. Afin de s'assurer que le SMSI peut atteindre les résultats prévus. Cf. le paragraphe 4.1 pour les enjeux et le paragraphe 4.2 pour les exigences. Un état des lieux est toujours utile avant la planification. "Toute décision comporte un risque. Peter Barge" |

6.1.1 b | Déterminer les risques et opportunités | Afin d'anticiper ou de réduire les effets indésirables |

6.1.1 c | Déterminer les risques et opportunités | Afin de s'inscrire dans la démarche d'amélioration continue, cf. article 10 |

6.1.1 d | Planifier les actions pour traiter ces risques et opportunités | Cf. paragraphe 6.1.3 |

6.1.1 e 1 | Planifier la manière d'intégrer et de mettre en place les actions nécessaires | Pour tous les processus du SMSI |

6.1.1 e 2 | Planifier la manière d'évaluer l'efficacité des actions entreprises | Cf. paragraphe 6.1.2 |

6.1.2 | Appréciation des risques | |

6.1.2 a 1 | Appliquer le processus d'appréciation des risques de sécurité de l'information | En établissant et tenant à jour les critères d'acceptation |

6.1.2 a 2 | Appliquer le processus d'appréciation des risques de sécurité de l'information | En établissant et tenant à jour les critères de réalisation des appréciations |

6.1.2 b | Appliquer le processus d'appréciation des risques de sécurité de l'information | En s'assurant que la répétition des appréciations des risques conduit à des résultats cohérents, valides et comparables. Défi physique et intellectuel impossible. Cf. le blog d'Oxebridge "iso-risk-management-can-now-be-infallible" |

6.1.2 c 1 | Appliquer le processus d'appréciation des risques de sécurité de l'information | En identifiant les risques liés à la perte de confidentialité, d'intégrité et de disponibilité des informations |

6.1.2 c 2 | Appliquer le processus d'appréciation des risques de sécurité de l'information | En identifiant les pilotes des risques |

6.1.2 d 1 | Appliquer le processus d'appréciation des risques de sécurité de l'information | En analysant les risques et les conséquences potentielles des risques en 6.1.2 c 1 si ceux-ci se concrétisent |

6.1.2 d 2 | Appliquer le processus d'appréciation des risques de sécurité de l'information | En analysant les risques et évaluant la vraisemblance d'apparition des risques identifiés en 6.1.2 c 1 |

6.1.2 d 3 | Appliquer le processus d'appréciation des risques de sécurité de l'information | En analysant les risques et déterminant les niveaux des risques |

6.1.2 e 1 | Appliquer le processus d'appréciation des risques de sécurité de l'information | En évaluant les risques et comparant les résultats d'analyse des risques avec les critères en 6.1.2 a |

6.1.2 e 2 | Appliquer le processus d'appréciation des risques de sécurité de l'information | En évaluant les risques et priorisant les risques analysés |

6.1.2 | Conserver des informations documentées sur le processus d'appréciation des risques de sécurité de l'information | Cf. paragraphe 7.5.1 |

6.1.3 | Traitement des risques | |

6.1.3 a | Appliquer le processus de traitement des risques de sécurité de l'information | Afin de choisir les options de traitement des risques en tenant compte des résultats en 6.1.2 |

6.1.3 b | Appliquer le processus de traitement des risques de sécurité de l'information | Afin de déterminer les mesures nécessaires à entreprendre pour l'option choisie |

6.1.3 c | Appliquer le processus de traitement des risques de sécurité de l'information | Afin de comparer les mesures déterminées en 6.1.3 b et celles de l'Annexe A de l'ISO 27001 et de confirmer qu'aucune mesure nécessaire n'est oubliée |

6.1.3 d | Appliquer le processus de traitement des risques de sécurité de l'information | Afin de produire une déclaration d'applicabilité incluant les mesures nécessaires (cf. 6.1.3 b et c), la justification de leur insertion, leur mises en place (ou non), la justification de l'exclusion de mesures de l'Annexe A de l'ISO 27001 |

6.1.3 e | Appliquer le processus de traitement des risques de sécurité de l'information | Afin d'élaborer un plan de traitement des risques, cf. § 6.2 |

6.1.3 f | Appliquer le processus de traitement des risques de sécurité de l'information | Afin d'obtenir des pilotes des risques la validation du plan de traitement des risques et l'acceptation des risques résiduels |

6.1.3 | Conserver des informations documentées sur le processus de traitement des risques de sécurité de l'information | Cf. paragraphe 7.5.1 |

6.2 | Objectifs | |

6.2 | Établir les objectifs de sécurité de l'information | Pour toutes les fonctions et niveaux dans l'organisation |

6.2 a | Déterminer des objectifs de sécurité de l'information | Cohérents avec la politique de sécurité de l'information de l'organisation, cf. § 5.2 |

6.2 b | Déterminer des objectifs de sécurité de l'information | Mesurables, si possible |

6.2 c | Déterminer des objectifs de sécurité de l'information | En tenant compte des exigences applicables à la sécurité de l'information, des résultats de l'appréciation et du traitement des risques |

6.2 d | Déterminer des objectifs de sécurité de l'information | Et les surveiller, cf. § 9.1 |

6.2 e | Déterminer des objectifs de sécurité de l'information | Et les communiquer, cf. § 7.4 |

6.2 f | Déterminer des objectifs de sécurité de l'information | Et les mettre à jour régulièrement |

6.2 g | Déterminer des objectifs de sécurité de l'information | Et les conserver comme documents, cf. § 7.5 |

6.2 | Conserver des informations documentées sur les objectifs | Liés à la sécurité de l'information, y compris le plan d'atteinte des objectifs, cf. paragraphe 7.5.1 |

6.2 h | Déterminer lors de la planification des objectifs de sécurité de l'information | Ce qui sera fait |

6.2 i | Déterminer lors de la planification des objectifs de sécurité de l'information | Les ressources nécessaires |

6.2 j | Déterminer lors de la planification des objectifs de sécurité de l'information | Le responsable |

6.2 k | Déterminer lors de la planification des objectifs de sécurité de l'information | Les échéances |

6.2 l | Déterminer lors de la planification des objectifs de sécurité de l'information | Comment les résultats seront évalués |

6.3 | Planification des changements | |

6.3 | Planifier les changements du SMSI | Avant de les appliquer |

7 | Support | Dérouler (Do) |

7.1 | Ressources | |

7.1 | Identifier et fournir les ressources nécessaires | Afin d'établir, appliquer, tenir à jour et améliorer le SMSI |

7.2 | Compétence | |

7.2 a | Déterminer les compétences nécessaires des personnes concernées | Les personnes concernées peuvent influer sur les performances de la sécurité de l'information |

7.2 b | S'assurer que ces personnes sont compétentes | Sur la base d'une formation initiale et professionnelle et de l'expérience |

7.2 c | Mener des actions pour acquérir et tenir à jour les compétences nécessaires | Et évaluer l'efficacité de ces actions. Les actions incluent la formation, mais aussi l'encadrement, la réaffectation et le recrutement de personnes compétentes |

7.2 d | Conserver des informations documentées sur les compétences | Cf. paragraphe 7.5.1 comme le plan de développement des compétences |

7.3 | Sensibilisation | |

7.3 a | Sensibiliser le personnel à la politique et objectifs de sécurité de l'information | Cf. paragraphes 5.2, 6.2 et 7.5.1 |

7.3 b | Sensibiliser le personnel à l'importance de leur contribution à l'efficacité du SMSI | Et des effets bénéfiques de la performance améliorée du SMSI |

7.3 c | Sensibiliser le personnel aux répercussions et aux conséquences du non-respect des exigences du SMSI | Ne pas oublier les conséquences potentielles sur toutes les activités professionnelles |

7.4 | Communication | |

7.4 a | Déterminer les besoins de communication interne et externe | Y compris sur quels sujets, cf. paragraphe 7.5.1 |

7.4 b | Déterminer les besoins de communication interne et externe | Y compris quand communiquer |

7.4 c | Déterminer les besoins de communication interne et externe | Y compris avec qui communiquer |

7.4 d | Déterminer les besoins de communication interne et externe | Y compris comment communiquer |

7.5 | Informations documentées | |

7.5.1 | Généralités | |

7.5.1 a | Inclure dans le SMSI les informations documentées exigées par l'ISO 27001 | Informations documentées à tenir à jour, disponibles (procédures) : traitement de l'information (A.5.10) classification de l'information (A.5.12) marquage (A.5.13) transfert d'information (A.5.14) gestion des identités (A.5.16) authentification (A.5.17, A.8.5) droits d'accès (A.5.18, A.8.33) relations avec les fournisseurs (A.5.19) chaîne TIC (A.5.21) incidents (A.5.26) collecte de preuves (A.5.28) continuité d'activité (A.5.30, A.5.29) propriété intellectuelle (A.5.32) enregistrements (A.5.33) protection de la vie privée (A.5.34) procédures (A.5.37) sélection des candidats (A.6.1) sensibilisation et formation (A.6.3) déclaration des événements (A.6.8) supports de stockage (A.7.10) terminaux utilisateur (A.8.1) restriction d'accès (A.8.3) accès au code source (A.8.4) programmes malveillants (A.8.7) gestion des vulnérabilités (A.8.8) sauvegarde (A.8.13) redondance des moyens (A.8.14) activités de surveillance (A.8.16) programmes utilitaires privilégiés (A.8.18) installation de logiciels (A.8.19) sécurité des réseaux (A.8.20, A.8.21, A.8.22) utilisation de la cryptographie (A.8.24) codage (A.8.28) changements (A.8.32) Politiques : sécurité de l'information (§§ 5.1, 5.2, 6.2, 7.3) utilisation correcte de l'information (A.5.10) classification de l'information (A.5.12) transfert de l'information (A.5.14) contrôle d'accès (A.5.15, A.5.18, A.8.2) droits d'accès (A.5.18) propriété intellectuelle (A.5.32) protection des enregistrements (A.5.33) conformité aux règles et normes (A.5.36) sensibilisation et formation (A.6.3) télétravail (A.6.7) bureau propre et écran vide (A.7.7) supports de stockage (A.7.10) vulnérabilités techniques (A.8.8) sauvegarde de l'information (A.8.13) jounalisation (A.8.15) Informations documentées à conserver (enregistrements) : domaine d'application (§ 4.3) politique de sécurité de l'information (§ 5.2) appréciation des risques (§§ 6.1.2, 8.2) traitement des risques (§§ 6.1.3, 8.3) déclaration d'applicabilité (§ 6.1.3) plan de traitement des risques (§ 6.1.3) plan d'atteinte des objectifs (§ 6.2) plan de gestion des changements (§ 6.3) objectifs (§ 6.2) compétences (§ 7.2) liste des informations documentées (§ 7.5.3) documents d'origine externe (§ 7.5.3) suivi des processus (§ 8.1) résultats de l'apprécation des risques (§ 8.2) résultats de traitement des risques (§ 8.3) résultats de l'inspection (§ 9.1) programme d'audit (§ 9.2) rapports d'audits (§ 9.2) décisions de la revue de direction (§ 9.3) non-conformités (§ 10.2) des actions correctives (§ 10.2) inventaire des actifs (A.5.9) règles d'utilisation des actifs (A.5.10, A.5.11) données de transfert (A.5.14) mot de passe (A.5.17, A.8.5) plan de gestion des incidents (A.5.24) registre des incidents (A.5.24) plan de continuité d'activité (A.5.29, A.5.30) liste des exigences (A5.31) registre des licences (A.5.32) protection des enregistrements (A.5.33) engagement de confidentialité (A.6.6) sécurité travail à distance (A.6.7) sortie des actifs (A.7.9, A.7.10) sécurité des appareils mobiles (A.8.1) accès privilégiés (A.8.2, A.8.18) plan de gestion de la capacité (A.8.6) protéction contre les logiciels malveillants (A.8.7) registre des vulnérabilités (A.8.8) registre de la configuration (A.8.9) suppression de l'information (A.8.10) plan de sauvegarde (A.8.13) journaux des événements (A.8.15) surveillance (A.8.16) synchronisation (A.8.17) autorisations privilégiées (A.8.18) protection des réseaux (A.8.20) règles de filtrage (A.8.23) clés cryptographiques (A.8.24) applications (A.8.26) principes d'ingénierie (A.8.27) codage sécurisé (A.8.28) plan de test (A.8.29) environnements (A.8.31) demande de changement (A.8.32, A.33) |

7.5.1 b | Inclure les informations documentées jugées nécessaires à l'efficacité du SMSI | Ces informations documentées sont spécifiques par rapport à la taille de l'organisation, au domaine d'activité, à la complexité des processus et leurs interactions à la compétence du personnel |

7.5.2 | Création et mise à jour | |

7.5.2 a | Identifier et décrire les informations documentées de façon appropriée | Lors de leur création et mise à jour. Comme titre, auteur, date, codification |

7.5.2 b | S'assurer que le format et le support des informations documentées sont appropriés | Exemples de formats : langue, version du logiciel et des graphiques. Exemples de supports : papier, électronique |

7.5.2 c | Passer en revue et valider les informations documentées de façon appropriée | Afin de déterminer leur pertinence et adéquation |

7.5.3 | Maîtrise des informations documentées | |

7.5.3 a | Maîtriser les informations documentées pour qu'elles soient disponibles et conviennent à l'utilisation | Quand nécessaire et à l'endroit voulu. Selon les exigences du SMSI et de la norme ISO 27001 |

7.5.3 b | Maîtriser les informations documentées pour qu'elles soient convenablement protégées | Comme perte de confidentialité, utilisation inappropriée ou perte d'intégrité |

7.5.3 c | Appliquer des activités de distribution, d'accès, de récupération et d'utilisation | Afin de maîtriser les informations documentées |

7.5.3 d | Appliquer des activités de stockage et de protection | Y compris la préservation de lisibilité |

7.5.3 e | Appliquer des activités de maîtrise des modifications | Comme la maîtrise des versions |

7.5.3 f | Appliquer des activités de conservation et d'élimination | Comme la maîtrise des versions |

7.5.3 | Identifier et maîtriser les informations documentées d'origine externe | Liste des informations documentées jugées nécessaires à la planification et au fonctionnement du SMSI, y compris celles d'origine externe. Cf. paragraphe 7.5.1 |

8 | Réalisation | Dérouler (Do) |

8.1 | Planification et maîtrise | |

8.1 | Planifier, appliquer, maîtriser et tenir à jour des processus nécessaires afin de respecter les exigences du SMSI | En établissant des critères pour ces processus et en réalisant des actions déterminées dans le paragraphe 6.1 |

8.1 | Planifier, appliquer, maîtriser et tenir à jour des processus nécessaires afin de respecter les exigences du SMSI | En appliquant la mesure de sécurité conformément aux critères |

8.1 | Conserver des informations documentées sur les processus nécessaires | Afin de s'assurer que les processus sont réalisés comme prévu. Cf. paragraphe 7.5.1 |

8.1 | Maîtriser les changements prévus et analyser ceux qui sont imprévus | En menant des actions pour limiter tout impact négatif. Cf. paragraphe 7.5.1 |

8.1 | S'assurer que les processus externalisés sont maîtrisés et pertinents | Y compris les produits et services externalisés |

8.2 | Appréciation des risques | |

8.2 | Apprécier les risques de sécurité de l'information régulièrement | En tenant compte des critères établis en 6.1.2 a et le § 6.3 |

8.2 | Conserver des informations documentées sur les résultats de l'appréciation des risques | Résultats de l'appréciation, cf. paragraphe 7.5.1 |

8.3 | Traitement des risques | |

8.3 | Appliquer le plan des traitement des risques | Conformément au paragraphe 6.2 |

8.3 | Conserver des informations documentées sur les résultats de traitement des risques | Plan de traitement des risques, cf. paragraphe 7.5.1 |

9 | Performance | Comparer (Check) |

9.1 | Inspection | |

9.1 a | Déterminer ce qu'il est nécessaire d'inspecter (surveiller et mesurer) | Y compris les processus et les mesures de sécurité de l'information |

9.1 b | Déterminer les méthodes d'inspection | Y compris l'analyse et l'évaluation afin d'assurer la validité des résultats. Tout résultat valable est comparable et reproductible |

9.1 c | Déterminer le moment d'inspection | Y compris les points où la surveillance et la mesure sont réalisées |

9.1 d | Déterminer qui effectue l'inspection | La personne responsable de l'inspection |

9.1 e | Déterminer le moment d'analyse des résultats de l'inspection | Y compris le moment d'évaluation de ces résultats |

9.1 f | Déterminer qui analyse les résultats | Y compris la personne responsable de l'évaluation des résultats |

9.1 | Conserver des informations documentées sur les résultats de l'inspection | Cf. paragraphe 7.5.1 |

9.1 | Evaluer la performance de sécurité de l'information | Y compris l'efficacité du SMSI |

9.2 | Audit interne | |

9.2.1 | Généralités | |

9.2.1 a 1 | Conduire des audits internes à des intervalles planifiés afin de vérifier si le SMSI respecte les exigences de l'organisation | Y compris à la politique et les objectifs, cf. paragraphes 5.2 et 6.2 |

9.2.1 a 2 | Conduire des audits internes à des intervalles planifiés afin de vérifier si le SMSI respecte les exigences de la norme ISO 27001 | Exigences dans les articles 4 à 10 de la norme |

9.2.1 b | Conduire des audits internes à des intervalles planifiés afin de vérifier si le SMSI est appliqué efficacement | Cf. la revue de direction, paragraphe 9.3 |

9.2.2 | Programme d'audit | |

9.2.2 | Planifier, établir, appliquer et tenir à jour le programme d'audit | Incluant la fréquence, les méthodes, les responsabilités, les exigences de planification et de rapport. Suivre les recommandation de l'ISO 19011 |

9.2.2 | Tenir compte dans le programme d'audit de l'importance des processus | Et des résultats des audits précédents |

9.2.2 a | Définir les critères d'audit | Et le périmètre de chaque audit. Suivre les recommandation de l'ISO 19011 |

9.2.2 b | Sélectionner les auditeurs | Afin de conduire des audits objectifs et impartiaux. Suivre les recommandation de l'ISO 19011 |

9.2.2 c | Rendre compte des résultats des audits | A la direction concernée |

9.2.2 | Conserver les informations documentées sur l'application du programme d'audit | Et les résultats d'audit, cf. paragraphe 7.5.1 |

9.3 | Revue de direction | |

9.3.1 | Généralités | |

9.3.1 | Passer en revue le SMSI à des intervalles planifiés | Afin de s'assurer que le SMSI est toujours approprié, adéquat et efficace. "Aucun système n'est parfait" |

9.3.2 | Eléments d'entrée | |

9.3.2 a | Prendre en considération l'avancement des actions décidées au cours de la revue de direction précédente | Utiliser le dernier rapport de la revue de direction |

9.3.2 b | Prendre en considération les changements des enjeux du SMSI | Cf. paragraphe 4.1 |

9.3.2 c | Prendre en considération les changements des exigences des parties prenantes | Cf. paragraphe 4.2 |

9.3.2 d 1 | Prendre en considération les tendances des retours d'information | Y compris les non-conformités et les actions correctives, cf. paragraphe 10.2 |

9.3.2 d 2 | Prendre en considération les tendances des résultats des inspections | Autrement dit les résultats de la surveillance et du mesurage, cf. paragraphe 9.1 |

9.3.2 d 3 | Prendre en considération les tendances des résultats des audits | Cf. paragraphe 9.2 |

9.3.2 d 4 | Prendre en considération les tendances de l'atteinte des objectifs | Cf. paragraphe 6.2 |

9.3.2 e | Prendre en considération les retours d'information des parties prenantes | Cf. paragraphe 4.2 |

9.3.2 f | Prendre en considération les résultats de l'appréciation des risques | Y compris l'avancement du plan de traitement des risques, cf. paragraphe 6.1.3 |

9.3.2 g | Prendre en considération les opportunités d'amélioration continue | Et les éventuels changement du SMSI Cf. paragraphe 10.2 |

9.3.3 | Eléments de sortie | |

9.3.3 | Inclure dans les résultats de la revue de direction les décisions d'amélioration continue | Et les éventuels changement du SMSI Cf. paragraphe 10.2 |

9.3.3 | Conserver les informations documentées sur les résultats de la revue de direction | Cf. paragraphe 7.5.1 |

10 | Amélioration | Agir (Act) |

10.1 | Amélioration continue | |

10.1 | Améliorer en continue la pertinence, l'adéquation et l'efficacité du SMSI | En améliorant la performance globale du SMSI |

10.2 | Non-conformité et action corrective | |

10.2 a 1 | Réagir à la non-conformité | Afin de la maîtriser et de la corriger |

10.2 a 2 | Réagir à la non-conformité | Afin de faire face aux conséquences de la non-conformité |

10.2 b 1 | Passer en revue la non-conformité | En évaluant si une action est nécessaire pour éliminer la cause |

10.2 b 2 | Trouver la cause des non-conformités | Si possible la cause première |

10.2 b 3 | Rechercher si des non-conformités similaires se sont produites | Ou pourraient se produire |

10.2 c | Appliquer toutes les actions nécessaires | Y compris des actions correctives |

10.2 d | Passer en revue l'efficacité de toute action menée | Y compris toute action corrective |

10.2 e | Modifier le SMSI | Si cela est nécessaire |

10.2 | Mener des actions correctives appropriées aux conséquences réelles ou potentielles | Par rapport aux non-conformités apparues |

10.2 f | Conserver les informations documentées sur la nature des non-conformités | Cf. paragraphe 7.5.1 |

10.2 g | Conserver les informations documentées sur les résultats des actions correctives | Cf. paragraphe 7.5.1 |

Annexe A (normative) | Comparer (Check) | |

A.5 Mesures organisationnelles | Définir les politiques de sécurité de l'information, qui sont approuvées par la direction, publiées, communiquées, révisées et changées, cf § 5.2 | |

A.5.1 | Politiques de sécurité de l'information | Définir et attribuer les fonctions et responsabilités liées à la sécurité de l'information, cf. § 5.3 |

A.5.2 | Fonctions et responsabilités liées à la sécurité de l'information | Séparer les tâches et domaines de responsabilité incompatibles |

A.5.3 | Séparation des tâches | Appliquer les mesures de sécurité de l'information selon les politiques et procédures de l'entreprise, demande de la direction, cf. § 5.1 |

A.5.4 | Responsabilités de la direction | Etablir et maintenir le contact avec les autorités appropriées |

A.5.5 | Contacts avec les autorités | Etablir et maintenir des contacts avec des groupes d'intérêt liés à la sécurité de l'information |

A.5.6 | Contacts avec des groupes d'intérêt spécifiques | Collecter et analyser les menaces liées à la sécurité de l'information |

A.5.7 | Renseignement sur les menaces | Intégrer la sécurité de l'information à la gestion des projets |

A.5.8 | Sécurité de l'information dans la gestion de projet | Elaborer et tenir à jour un inventaire des informations et actifs liés à la sécurité de l'information |

A.5.9 | Inventaire des informations et autres actifs associés | Identifier, documenter et appliquer des règles d'utilisation correcte et des procédures de traitement des informations et actifs |

A.5.10 | Utilisation correcte des informations et autres actifs associés | Restituer tous les actifs au moment de quitter l'entreprise ou de changer de poste |

A.5.11 | Restitution des actifs | Classifier les informations selon des exigences de confidentialité, d'intégrité et de disponibilité |

A.5.12 | Classification des informations | Elaborer et appliquer des procédures pour le marquage des informations |

A.5.13 | Marquage des informations | Mettre en place des règles, des procédures ou des accords sur le transfert des informations en interne et avec les parties prenantes |

A.5.14 | Transfert des informations | Définir et appliquer les règles d'accès physique et logique aux informations selon les exigences métier et la sécurité de l'information |

A.5.15 | Contrôle d'accès | Gérer le cycle de vie complet des identités |

A.5.16 | Gestion des identités | Contrôler l'attribution et la gestion des informations d'authentification selon un processus spécifique incluant des recommandations d'utilisation appropriée |

A.5.17 | Informations d'authentification | Pourvoir, réviser, modifier et supprimer les droits d'accès aux informations et actifs conformément à la politique spécifique |

A.5.18 | Droits d'accès | Définir et appliquer des processus et procédures afin de gérer les risques de sécurité de l'information liés à l'utilisation de produits et services des fournisseurs |

A.5.19 | Sécurité de l'information dans les relations avec les fournisseurs | Définir et appliquer des processus et procédures afin de gérer les risques de sécurité de l'information liés à l'utilisation de produits et services des fournisseurs |

A.5.20 | La sécurité de l'information dans les accords conclus avec les fournisseurs | Mettre en place et convenir avec chaque fournisseur les exigences de sécurité de l'information appropiées |

A.5.21 | Gestion de la sécurité de l'information dans la chaîne d'approvisionnement TIC | Définir et appliquer des processus et procédures afin de gérer les risques de sécurité de l'information liés à la chaîne d'approvisionnement des produits et services TIC |

A.5.22 | Surveillance, révision et gestion des changements des services forunisseurs | Surveiller, réviser, évaluer et gérer régulièrement les changements des pratiques de sécurité de l'information des fournisseurs |

A.5.23 | Sécurité de l'information dans l'utilisation de services en nuage | Etablir les processus d'acquisition, d'utilisation, de gestion et de cessation des services en nuage selon les exigences de sécurité de l'information de l'entreprise |

A.5.24 | Planification et préparation de la gestion des incidentsliés à la sécurité de l'information | Planifier et préparer la gestion des incidents liés à la sécurité de l'information avec des processus, fonctions et responsabilités concernés |

A.5.25 | Evaluation des événements liés à la sécurité de l'information et prise de décision | Evaluer les événements liés à la sécurité de l'information et décider si ces derniers doivent être catégorisés comme des incidents |

A.5.26 | Réponse aux incidents liés à la sécurité de l'information | Répondre aux incidents liés à la sécurité de l'information conformément aux procédures documentées |

A.5.27 | Enseignements des incidents liés à la sécurité de l'information | Utiliser les connaissances acquises à partir des incidents liés à la sécurité de l'information afin de renforcer et améliorer les mesures de sécurité de l'information |

A.5.28 | Collecte de preuves | Etablir et appliquer des procédures pour l'identification, la collecte, l'acquisition et la préservation de preuves liées aux événements de sécurité de l'information |

A.5.29 | Sécurité de l'information pendant une perturbation | Planifier comment maintenir la sécurité de l'information à un niveau approprié pendant une perturbation |

A.5.30 | Préparation des TIC pour la continuité d'activité | Planifier, appliquer, maintenir et tester la préparation des TIC selon les objectifs et exigences de continuité d'activité |

A.5.31 | Exigences légales, statutaires, réglementaires et contractuelles | Identifier, documenter, respecter et tenir à jour les exigences légales, statutaires, réglementaires et contractuelles pertinentes de sécurité de l'information |

A.5.32 | Droits de propriété intellectuelle | Mettre en place des procédures appropriées afin de protéger les droits de propriété intellectuelle |

A.5.33 | Protection des enregistrements | Protéger de la perte, de la destruction, de la falsification, des accès non autorisés et des diffusions non autorisées les enregistrements opérationnels |

A.5.34 | Protection de la vie privée et des DCP | Identifier et respecter les exigences de protection de la vie privée et des données à caractère personnel (DCP) selon les lois, réglementations et exigences contractuelles applicables |

A.5.35 | Revue indépendante de la sécurité de l'information | Passer en revue à intervalles planifiés la gestion de la sécurité de l'information, y compris les personnes, processus et technologies |

A.5.36 | Conformité aux politiques, règles et normes de sécurité de l'information | Vérifier régulièrement la conformité aux politiques de sécurité de l'information, aux normes et règles de l'entreprise |

A.5.36 | Procédures d'exploitation documentées | Documenter et mettre à disposition du personnel concerné les procédures d'exploitationdes moyens de traitement de l'information |

A.6 Mesures liées aux persones | ||

A.6.1 | Sélection des candidats | Réaliser les vérifications des références des candidats à l'embauche avant leur intégration dans l'entreprise selon les exigences métier, la classification des informations et les risques identifiés, cf. § 7.2 |

A.6.2 | Termes et conditions du contrat de travail | Indiquer dans les contrats de travail les responsabilités du personnel et de l'entreprise en matière de sécurité de l'information |

A.6.3 | Sensibilisation, enseignement et formation en sécurité de l'information | Sensibiliser, enseigner et former le personnel et les parties prenantes en sécurité de l'information, y compris les mises à jour des politiques et des procédures |

A.6.4 | Processus disciplinaire | Formaliser et communiquer le processus disciplinaire pour ceux qui n'ont pas respecté la politique de sécurité de l'information |

A.6.5 | Responsabilités après la fin ou le changement d'un emploi | Définir, appliquer et communiquer les responsabilités et obligations relatives à la sécurité de l'information qui restent valables après la fin ou le changement d'un emploi |

A.6.6 | Accords de confidentialité ou de non-divulgation | Identifier, documenter, réviser et signer les accords de confidentialité (de non-divulgation) afin de protéger les informations sensibles |

A.6.7 | Télétravail | Mettre en place des mesures de sécurité pertinentes pour le télétravail afin de protéger les informations en dehors des locaux de l'entreprise |

A.6.8 | Déclaration des événements liés à la sécurité de l'information | Fournir un mécanisme pour déclarer rapidement les événements avérés ou suspectés liés à la sécurité de l'information |

A.7 Mesures physiques | ||

A.7.1 | Périmètres de sécurité physique | Définir et utiliser des périmètres de sécurité afin de protéger les zones avec des informations et actifs sensibles |

A.7.2 | Les entrées physiques | Protéger les zones d'accès par des mesures de sécurité des accès et des points d'accès appropriés |

A.7.3 | Sécurisation des bureaux, des salles et des installations | Concevoir et appliquer des mesures de sécurité physique pour les bureaux, les salles et les installations |

A.7.4 | Surveillance de la sécurité physique | Surveiller en continu les locaux afin d'empêcher l'accès physique non autorisé |

A.7.5 | Protection contre les menaces physiques et environnementales | Concevoir et appliquer une protection contre les menaces physiques et environnementales (comme les catastrophes naturelles), intentionnelles ou non intentionnelles |

A.7.6 | Travail dans les zones sécurisées | Concevoir et appliquer des mesures de sécurité pour le travail dans les zones sécurisées |

A.7.7 | Bureau propre et écran vide | Définir et appliquer des règles du bureau propre et d'écran vide pour les moyens de traitement de l'information |

A.7.8 | Emplacement et protection du matériel | Choisir et protéger un emplacement sécurisé pour le matériel |

A.7.9 | Sécurité des actifs hors des bureaux | Protéger les actifs hors du site |

A.7.10 | Supports de stockage | Gérer les supports de stockage tout au long de leur cycle de vie (acquisition, utilisation, transport et mise au rebut) selon la classification et les exigences de l'entreprise |

A.7.11 | Services support | Protéger les moyens de traitement de l'information contre les coupures de courant et autres défaillances des services support |

A.7.12 | Sécurité du câblage | Protéger les câbles électriques contre les interceptions, interférences ou dommages |

A.7.13 | Maintenance du matériel | Entretenir le matériel correctement afin d'assurer la disponibilité, l'intégrité et la confidentialité de l'information |

A.7.14 | Elimination ou recyclage sécurisé du matériel | Vérifier les matériels de stockage afin de s'assurer de la suppression sécurisée des données sensibles ou logiciel sous licence |

A.8 Mesures technologiques | ||

A.8.1 | Terminaux utilisateurs | Protéger les informations stockées, traitées ou accessibles via un terminal utilsateur |

A.8.2 | Droits d'accès privilégiés | Limiter et gérer l'attribution et l'utilisation des droits d'accès privilégiés |

A.8.3 | Restriction d'accès aux informations | Restreindre l'accès aux informations et autres actifs selon la politique du contrôle d'accès |

A.8.4 | Accès au code source | Gérer de manière appropriée l'accès au code source, aux outils de développement et aux bibliothèques de logiciels |

A.8.5 | Authentification sécurisée | Appliquer des technologies et procédures d'authentification sécurisées selon les restrictions de la politique de contrôle d'accès, cf. A.8.3 |

A.8.6 | Dimensionnement | Surveiller et ajuster l'utilisation des ressources selon les besoins de dimensionnement, cf. Plan de gestion de la capacité, § 7.5.1 |

A.8.7 | Protection contre les programmes malveillants (malware) | Appliquer la protection contre les programmes malveillants, sensibiliser le personnel, cf. § 7.3 |

A.8.8 | Gestion des vulnérabilités techniques | Obtenir des informations sur les vulnérabilités techniques des systèmes d'information, évaluer l'exposition de l'entreprise à ces vulnérabilités et prendre les mesures appropriées |

A.8.9 | Gestion de la configuration | Définir, documenter, appliquer, surveiller et réviser la configuration relative à la sécurité, au matériel, aux logiciels et aux réseaux |

A.8.10 | Suppression d'information | Supprimer les informations, qui ne sont plus nécessaires, sur les systèmes d'information, les terminaux et autres supports de stockage |

A.8.11 | Masquage des données | Masquer les données selon la politique de contrôle d'accès, cf. § A.8.3 en repectant les exigences métier et la législation applicable |

A.8.12 | Prévention de la fuite de données | Appliquer des mesures de prévention de la fuite de données des informations sensibles aux systèmes, réseaux et autres terminaux |

A.8.13 | Sauvegarde des informations | Conserver et tester régulièrement des copies de sauvegarde de l'information, des logiciels et des systèmes selon la politique de sauvegarde |

A.8.14 | Redondance des moyens de traitement de l'information | Appliquer des moyens de traitement de l'information afin de répondre aux exigences de disponibilité |

A.8.15 | Journalisation | Générer, conserver, protéger et analyser des journaux des activités, exceptions, pannes et autres événements pertinents |

A.8.16 | Activités de surveillance | Surveiller les réseaux, systèmes et applications et prendre des mesures appropriées, cf. § 9.1 |

A.8.17 | Synchronisation des horloges | Synchroniser les horloges des systèmes de traitement de l'information avec des sources de temps approuvées |

A.8.18 | Utilisation de programmes utilitaires à privilèges | Limiter et contrôler étroitement l'utilisation des programmes utilitaires ayant la capacité de contourner les mesures de sécurité des systèmes et des applications |

A.8.19 | Installation de logiciels sur des systèmes opérationnels | Appliquer des procédures et des mesures afin de gérer de manière sécurisée l'installation de logiciels opérationnels |

A.8.20 | Sécurité des réseaux | Sécuriser, gérer et contrôler les réseaux et leurs terminaux afin de protéger les informations des systèmes et des applications |

A.8.21 | Sécurité des services réseau | Identifier, appliquer et surveiller les mécanismes de sécurité, les niveaux de service et les exigences des services réseaux |

A.8.22 | Cloisonnement des réseaux | Cloisonner les groupes de services d'information, d'utilisateurs et de systèmes d'information |

A.8.23 | Filtrage web | Maîtriser l'accès aux sites web externes afin de réduire l'exposition aux contenus malveillants |

A.8.24 | Utilisation de la cryptographie | Définir et appliquer des règles de cryptographie, y compris les clés cryptographiques |

A.8.25 | Cycle de développement sécurisé | Définir et appliquer des règles pour le développement sécurisé des logiciels et systèmes |

A.8.26 | Exigences de sécurité des applications | Identifier, spécifier et approuver les exigences de sécurité de l'information lors du développement ou de l'aquisition d'applications |

A.8.27 | Principes d'ingénierie et d'architecture des systèmes sécurisés | Etablir, documenter, tenir à jour et appliquer des principes d'ingénierie des systèmes sécurisés au cours du développement des systèmes d'information |

A.8.28 | Codage sécurisé | Appliquer des principes de codage sécurisé au développement des logiciels |

A.8.29 | Test de sécurité dans le développement et l'acceptation | Définir et appliquer des processus de tests de sécurité au cours du cycle de vie du développement |

A.8.30 | Développement externalisé | Diriger, contrôler et vérifier les activités relatives aux développement des systèmes externalisés |

A.8.31 | Séparation des environnements de développement, de test et opérationnels | Séparer et sécuriser les environnements de développement, de test et opérationnels |

A.8.32 | Gestion des changements | Soumettre les changements des moyens de traitement de l'information et des systèmes d'information à des procédures de gestion des changements, cf. § 6.3 |

A.8.33 | Informations de test | Sélectionner, protéger et gérer les informations de test de manière appropriée |

A.8.34 | Protection des systèmes d'informationpendant les tests d'audit | Planifier et convenir entre le testeur et le niveau approprié de la direction les tests d'audit et autres activités d'assurance impliquant l'évaluation des systèmes opérationnels |