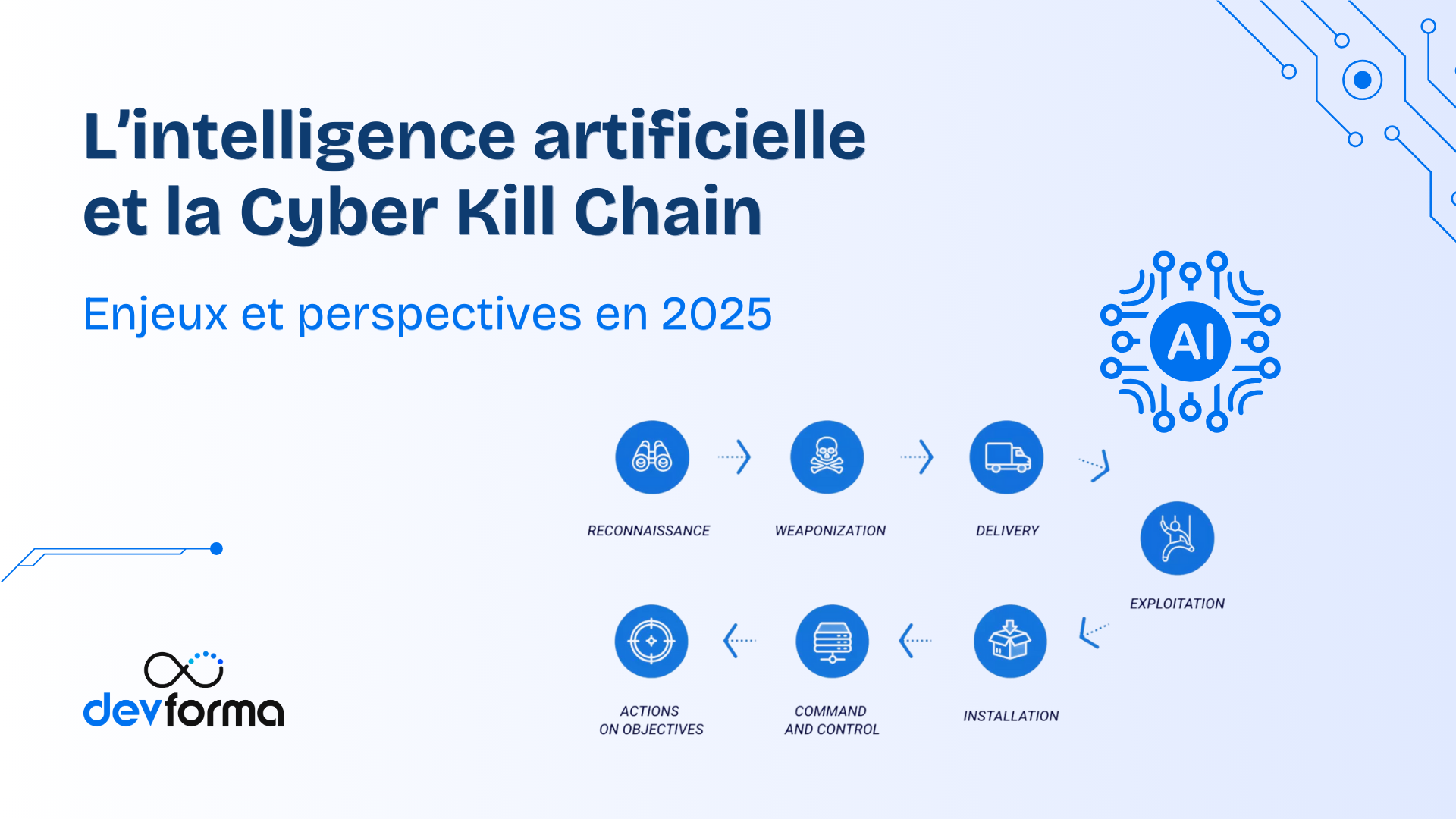

1. Reconnaissance et IA : le début de la Cyber Kill Chain

Les cybercriminels utilisent l’intelligence artificielle pour automatiser la collecte d’informations sur leurs cibles, rendant cette phase plus rapide et précise. Des outils d’intelligence artificielle analysent de vastes ensembles de données pour identifier des vulnérabilités potentielles. Par exemple, des modèles d’apprentissage automatique peuvent scanner des réseaux sociaux et des bases de données publiques pour repérer des informations exploitables.

2. Armement

L’intelligence artificielle permet la création de malwares sophistiqués capables de s’adapter en temps réel aux environnements ciblés. Ces programmes malveillants peuvent modifier leur code pour éviter la détection, augmentant ainsi leur efficacité. Selon une étude récente, les attaquants utilisent des algorithmes d’apprentissage profond pour développer des malwares polymorphes qui échappent aux systèmes de détection traditionnels. Source

3. Livraison

Les attaques de phishing deviennent plus convaincantes grâce à l’IA, qui génère des messages personnalisés et crédibles. Les deepfakes, créés par des réseaux antagonistes génératifs (GANs), peuvent imiter des voix ou des visages, facilitant les escroqueries. Des rapports indiquent une augmentation des attaques de phishing utilisant des contenus générés par IA, rendant la détection par les utilisateurs plus difficile. Source

4. Exploitation

Les attaquants emploient l’IA pour identifier et exploiter des vulnérabilités système de manière autonome/ Des bots alimentés par l’IA peuvent tester différentes méthodes d’intrusion jusqu’à réussir, accélérant le processus d’exploitation. Cette automatisation réduit le temps nécessaire pour compromettre un système, augmentant le risque pour les organisations. Source

5. Installation

Les malwares dotés d’IA peuvent décider de manière autonome du meilleur moment et de la meilleure méthode pour s’installer sur un système, en évitant les détections. Ils peuvent également désactiver ou contourner les mesures de sécurité existantes. Cette capacité d’adaptation rend les infections plus persistantes et difficiles à éradiquer. Source

6. Commande et Contrôle (C2)

Les systèmes C2 basés sur l’IA permettent aux attaquants de gérer et de coordonner des réseaux de dispositifs compromis (botnets) de manière plus efficace. L’IA peut analyser les réponses des systèmes infectés et ajuster les commandes en conséquence, rendant les communications plus furtives. Cette sophistication complique la tâche des défenseurs pour détecter et neutraliser les infrastructures C2. Source

7. Actions sur l’objectif

Les IA peuvent optimiser l’exfiltration de données, en sélectionnant les informations les plus sensibles et en les transférant de manière discrète. Elles peuvent également lancer des attaques destructrices avec une précision accrue, maximisant l’impact tout en minimisant les traces laissées. Cette efficacité accrue pose des défis significatifs pour la protection des données sensibles. Source

Perspectives pour 2025

L’année 2025 marque une intensification de l’utilisation de l’intelligence artificielle dans le domaine de la cybersécurité. Les défenseurs intègrent des solutions basées sur l’IA pour détecter et répondre aux menaces en temps réel, tandis que les attaquants exploitent l’IA pour développer des techniques d’attaque plus sophistiquées. Cette course aux armements numériques nécessite une vigilance accrue et une adaptation continue des stratégies de défense.

En conclusion, l’IA transforme chaque étape de la Cyber Kill Chain, offrant des outils puissants tant aux attaquants qu’aux défenseurs. La compréhension de ces dynamiques est essentielle pour développer des stratégies de cybersécurité efficaces face aux menaces émergentes.